Tenez-vous informé(e) de l’actualité de la cybermalveillance et des nouvelles menaces

Écrit par estocade

Actualités, contenus et ressources thématiques pour vous sensibiliser aux risques numériques et aux bonnes pratiques associées, informations sur les cybermenaces… Retrouvez dans cette section les lettres d’information de Cybermalveillance.gouv.fr.

Les failles d'empilement VLAN Ethernet permettent aux pirates de lancer des attaques DoS, MiTM

Écrit par estocade

Quatre vulnérabilités dans la fonctionnalité Ethernet « Stacked VLAN » largement adoptée permettent aux attaquants d'effectuer des attaques par déni de service (DoS) ou de l'homme du milieu (MitM) contre des cibles réseau à l'aide de paquets personnalisés.

Configurez soigneusement ces 10 paramètres de stratégie de groupe et profitez d'une meilleure sécurité Windows dans tout le bureau

L'une des méthodes les plus courantes pour configurer un bureau rempli d'ordinateurs Microsoft Windows consiste à utiliser la stratégie de groupe.

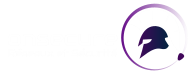

Menace persistante avancée (APT)

Écrit par estocadeQu'est-ce qu'un APT

Une menace persistante avancée (APT) est un terme général utilisé pour décrire une campagne d'attaque dans laquelle un intrus, ou une équipe d'intrus, établit une présence illicite à long terme sur un réseau afin d'exploiter des données hautement sensibles .

La solution de cybersécurité post-quantique est destinée aux entreprises et aux entités gouvernementales

L'expert en cryptographie post-quantique (PQC) QuSecure a dévoilé sa plateforme d'orchestration résiliente quantique de bout en bout, considérée comme une première dans l'industrie.

Baptisée QuProtect, la nouvelle plate-forme associe des algorithmes PQC à un canal sécurisé quantique pour offrir une sécurité inébranlable pour les communications et les données cryptées.

Plus...

Le malware Qbot utilise désormais Windows MSDT zero-day dans les attaques de phishing

Écrit par estocade

Une vulnérabilité critique zéro-day de Windows, connue sous le nom de Follina et toujours en attente d'un correctif officiel de Microsoft, est maintenant activement exploitée dans des attaques de phishing en cours pour infecter les destinataires avec des logiciels malveillants Qbot.