Afficher les éléments par tag : Sécurité

La cybersécurité et les appareils intelligents et connectés IoT.

Presque tous les appareils électroménagers incluent désormais une sorte de fonctionnalité intelligente. Des caméras intelligentes qui vous avertissent des espions, des serrures intelligentes qui les éloignent.

Vous pouvez modifier à distance la température et l'éclairage de votre pièce, commencer à griller ou à cuisiner, vérifier le contenu de votre réfrigérateur ou passer l'aspirateur sur le sol. Pendant ce temps, Alexa, Google ou Apple contrôleront tous les appareils Internet des objets (IoT).

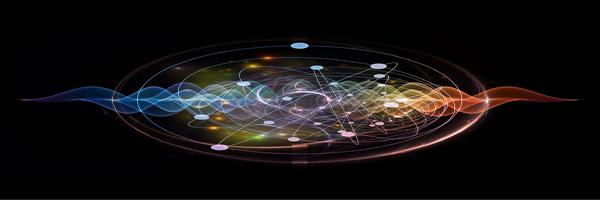

Microsoft résout le problème d'installation de la mise à jour de sécurité de Windows 10

Microsoft a résolu un problème connu qui provoquait l'échec des mises à jour de sécurité de Windows 10 publiées lors du Patch Tuesday de ce mois-ci avec des erreurs 0x8007000d.

Liste des plateformes Hacking Skill

Pratiquer vos compétences de piratage avec l'une des plates-formes de test d'intrusion en ligne mentionnées ci-dessus vous aidera à améliorer vos compétences en matière de test d'intrusion. Les cybercrimes continuent de croître rapidement, de sorte que les tests d'intrusion et la cybersécurité sont des compétences très recherchées. Les entreprises en ligne, les organisations et les gouvernements embauchent des pirates éthiques pour exploiter les vulnérabilités de leurs systèmes et applications Web et prendre des mesures pour les protéger contre les cyberattaques .

Meilleurs fournisseurs d'analyse de vulnérabilité d'entreprise

Les plus grandes entreprises, agences gouvernementales, sociétés à but non lucratif, universités et autres organisations de taille similaire sont considérées comme des entreprises. Ces entités multi-sites complexes déploient souvent des réseaux locaux , des environnements informatiques virtuels, une infrastructure cloud et une variété d'appareils qui se classent dans les catégories de l'Internet des objets (IoT) et de la technologie opérationnelle (OT).

Le nouveau botnet Zerobot exploite les vulnérabilités de l'IoT

Qu'est-ce que le Shadow IT et pourquoi est-ce si risqué ?

Le Shadow IT fait référence à la pratique des utilisateurs qui déploient des ressources technologiques non autorisées afin de contourner leur service informatique. Les utilisateurs peuvent avoir recours à des pratiques informatiques fantômes lorsqu'ils estiment que les politiques informatiques existantes sont trop restrictives ou les empêchent de faire leur travail efficacement.

Où se renseigner sur les exploits et failles logicielles ?

Lutter contre les failles et vulnérabilités des systèmes et des logiciels fait partie du quotidien des responsables informatiques. D’où l’importance de se tenir informé des attaques en vogue et des failles découvertes.

Les 10 paramètres de stratégie de groupe Windows dont vous avez besoin

Configurez soigneusement ces 10 paramètres de stratégie de groupe et profitez d'une meilleure sécurité Windows dans tout le bureau

L'une des méthodes les plus courantes pour configurer un bureau rempli d'ordinateurs Microsoft Windows consiste à utiliser la stratégie de groupe.

Menace persistante avancée (APT)

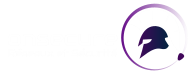

Qu'est-ce qu'un APT

Une menace persistante avancée (APT) est un terme général utilisé pour décrire une campagne d'attaque dans laquelle un intrus, ou une équipe d'intrus, établit une présence illicite à long terme sur un réseau afin d'exploiter des données hautement sensibles .

QuSecure lance la première « sécurité quantique en tant que service » du secteur

La solution de cybersécurité post-quantique est destinée aux entreprises et aux entités gouvernementales

L'expert en cryptographie post-quantique (PQC) QuSecure a dévoilé sa plateforme d'orchestration résiliente quantique de bout en bout, considérée comme une première dans l'industrie.

Baptisée QuProtect, la nouvelle plate-forme associe des algorithmes PQC à un canal sécurisé quantique pour offrir une sécurité inébranlable pour les communications et les données cryptées.